أمين رغيب يدحض الاتهامات الموجهة للمغرب بالتجسس عبر تطبيق “بيغاسوس”

هوية بريس- متابعة

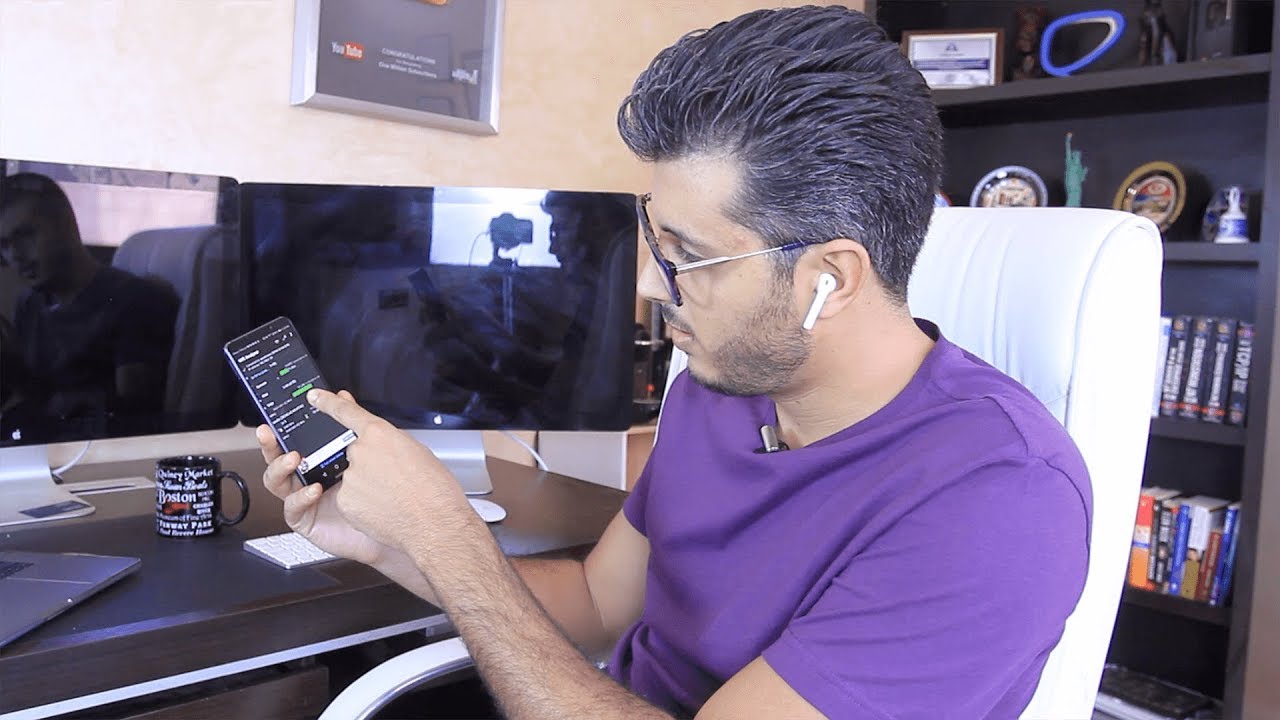

كتب أمين راغب مؤسس مدونة “المحترف” والمتخصص في مجال الأمن المعلوماتي في منشور له عبر صفحته الرسمية على فايسبوك موضحا بعض النقاط التي عاينها من وجهة نظره كمحترف في المعلوميات بخصوص اتهامات المغرب بالتجسس على بعض الصحافيين .

أولا: اود ان أؤكد ان رأي هو رأي تقني محض ولست مدافعا عن أي جانب ( انا بعيد من هادشي ) ! ”

ثانيا: يضيف راغب ” التقرير الذي يتهم المغرب بالتجسس على الصحافيين تم معاينته من طرفي و صديق يعمل كمتخصص في مجال الأمن المعلوماتي في إحدى كبريات شبكات التواصل الاجتماعي” .

وتابع راغب في توضيح وجهة نظره بالقول “بعد زعم التقرير على قيام بعض المختصين في التحقيق الجنائي الرقمي بفحص بعض هواتف صحفيين تم ذكر أنهم تعرضوا إلى هجوم EVIL Twin BTS . الأخير الذي سبق وشرحته كدرس على قناتي بل وقمت بمحاضرات حول هذا الموضوع في المغرب. ولم نشرحه نظريا فقط بل بالتطبيق في محاضرات بجامعات مغربية . نفس المحاضرة عندما رغبت في طرحها في تونس بعد توصلي بدعوة من احدى المؤسسات تم منعي من دخول التراب التونسي وشرعوا في إجراء ات ترحيلي لولا تدخل كوادر في الأمن التونسي حيث تم السماح لي بدخول التراب التونسي مع منعي من طرح تلك المحاضرة . وهذا له دلالة كبيرة”

من جهة أخرى يؤكد ذات المتحدث” هذا النوع من الهجمات متعارف عليه ومن السهل اتهام أي دولة بالقيام به . وليس شيئا مبهرا بالنسبة لأي متخصص ! لكن الصعب في العملية هو تقديم ادلة تقنية دامغة بأن جهات حكومية/استخباراتية مغربية وراء هذا الهجوم، وليس هجوم من قبل أطراف معادية للوطن بالنظر إلى سهولة تنفيذ عملية هجوم من قبل أفراد متخصصين دون صفة استخباراتية/حكومية. هذا الشيء الذي يفتقر إليه هذا التقرير والذي اقتصر فقط على شرح الهجوم ولم يقدم ولو نصف دليل مادي. بل كل الاتهامات مبنية على افتراضات”

مضيفا” كما توجد عدد من الهجمات RCE [0-DAY] التي من الممكن شنها عن بعد وبدون أي تفاعل من طرف الضحية . أكثر احترافية وابسط تعقيدا من تحميل Exploit إلى هاتف الضحية عن طريق تلغيم نقطة اتصال وهمية وبدون ترك اثار. كما أن التقرير تحدث عن وصول كامل للهواتف، اي RCE، وهو ما سيكون من السذاجة عدم حذف logs. لأن ابسط قواعد الاختراق أن يتم حذف الأثار”.

وأبرز أمين في ذات السياق أنه “في التقرير تم ذكر موقعين مختلفين على اساس انهما مواقع تجسسية تم اكتشافها في هواتف الضحايا !”، مؤكدا أنه “في استعمالنا اليومي للهاتف فنحن نمر بالعديد من المواقع الخبيثة . مثال بسيط فانت عندما ترغب بمشاهدة فيلم مقرصن تنبثق العديد من الإعلانات وقد تتحايل عليك بعض المواقع بطرق متنوعة على النقر على بعض الروابط الاحتيالية . فمن منا لم تظهر له رسالة هاتفك اند رويد تم اختراقه قم بالنقر هنا من اجل حماية هاتفك …”.

واسترسل راغب بالقول “فقد يكون سهو او عدم دراية من الضحية لكي ينقر على هذه الروابط . لكن السؤال المطروح هنا ماهي العلاقة الوطيدة بين تلك المواقع المكتشفة وبين تجسس جهة معينة على هواتف الصحفيين . وقد اكتفى التقرير بذكر انه عندما يتم فتح متصفح الضحية ينبثق موقع خبيث ( هادشي راه امي وكايوقع ليها فتيليفونها )”، مضيفا أنه ” يعقل ان تتحمل جهة معينة مسؤولية النشاطات الغير الاعتيادية للبعض !. التقرير كذلك يفتقر إلى براهين دامغة تجعل اي تقني يصدق هذا الكلام”.

وفي تفاصيل أكثر يوضح راغب ” تم ذكر أن الهجوم كان على مرحلتين، المرحلة الأولى انتهت بعدما تم اكتشاف الهجوم والمرحلة الثانية أثناء تحليل الهاتف. أليس من الغباء أن يقوم المهاجم باستهداف ضحية وهو على علم بعملية الجارية لتحليل الهاتف؟ ( نحن نتحدث عن اختراق احترافي وليس اطفال هكرز يعبثون ) ثم ألم تقم الجهة المحللة للهاتف بعملية تحليل المالوير أو محاولة عمل هندسة عكسية له؟ ”.

ويضيف “أما بالنسبة لتغير الدومين فذلك أمر متعارف عليه في عالم السبام، حيث المتصفحات تقوم بتحديثات دورية وتقوم بمنع الروابط الخبيثة لذلك يتم تغيير الروابط باستمرار”

ويخلص في الأخير إلى استنتاج فحواه” بالنسبة لي كمتخصص ولي خبرة في مجال التحقيق الجنائي الرقمي. كل ما تم ذكره في هذا التقرير يحتاج إلى المزيد من الحجج التقنية لكي نصدق هذه الرواية فالشك لا يعطي حق الاتهام . فمن السذاجة بناء اتهامات على حساب الشك “.